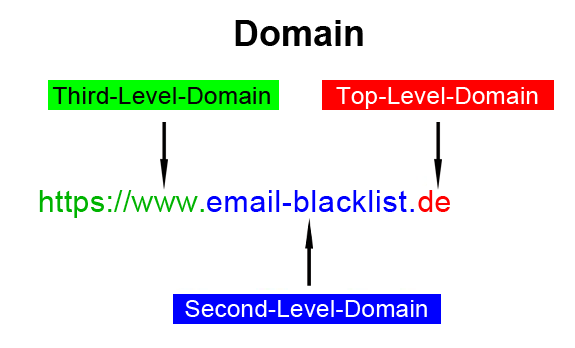

Eine Domain dient einer Website als eine Internetadresse, die sich durch das Domain Name System (DNS) in Wörtern ausdrücken lässt. Nutzer können eine Website statt der oft schwer zu merkenden IP-

Aufbau einer Domain

Die Domain liest sich von rechts nach links, beginnend mit der Top Level Domain, kurz TLD. Die TLD befasst sich mit der geographischen Zuordnung (z.B. “de” für Deutschland) oder den kommerziellen (z.B. “com”) oder nicht kommerziellen (z.B. “org”) Absichten einer Organisation.

Vor der TLD steht die Second Level Domain, die spezifische Bezeichnung der Website (z.B. “onlinemarketing”). “www.” (World Wide Web) leitet jede Domain im Internet ein. Die Third Level Domain bezeichnet durch Präfixe Subdomains. Etwa „en.exampledomain.com“ für die englische Version einer Seite. Die Domain ist Teil des URL (Uniform Resource Locator) einer HTML-

Das Deutsche Network Information Center (DNIC) in Frankfurt ist in Deutschland für alle Domain-

Quelle: © 2022 OnlineMarketing.de GmbH

Von den Domains leiten sich auch die E-

Um überhaupt Spammen zu können, muss er noch beim Provider beantragen, dass er mehr als 500 Mails pro Stunde versenden möchte, dazu reicht es i.d.R. Aus eine Formular dem Provider zuzusenden und nach einer gewissen Zeit, z.B. 1 bis 3 Tage, ist er für Massenmails freigeschaltet.

Er legt sich seine Mailadressen an (z.B. Die im Beispiel genannten 1.000 E-

Wie schütze ich mich effektiv?

Nutzen Sie ein VPN wenn Sie ins Internet gehen, um Ihre IP-

Zudem sollten Sie immer eine gute Internet Security Suite (Antivirenprogramm und Firewall) haben (siehe hierzu unsere Seite Software).

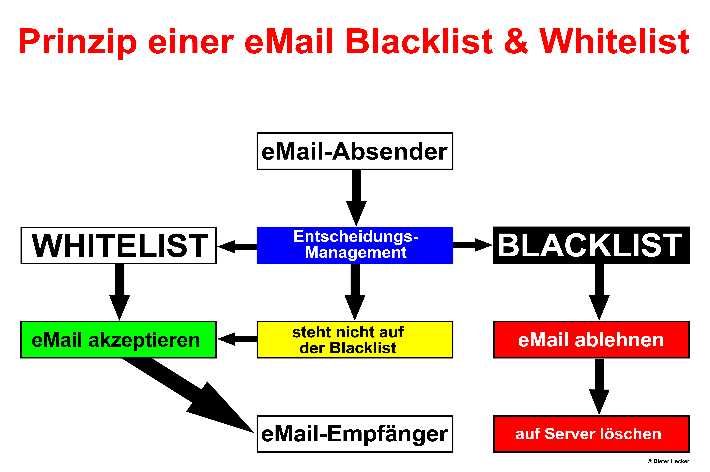

Sogenannte Black-

Thunderbird ist ein sehr bekannter E-

Hier muss man leider für jede eigene Mailadresse dies Einrichten und Spammailadressen hinterlegen, was eine Sisyphusarbeit darstellt, wenn man zum einen, selbst viele Mailadressen hat, zum anderen, wenn man sehr viele Spammailadressen gesammelt hat und nun eingepflegt werden müssen.

Aber einmal eingepflegt und vernünftig den entsprechenden Filter ausgewählt ist dies schon einmal ein sehr guter Anfang. Mozilla Thunderbird, bietet sehr viele Möglichkeiten der Filterung.

Ob es die exakte E-

Sie sehen Mozilla Thunderbird ist sehr umfangreich. Leider klappt eine wichtige Funktion bei Thunderbird (noch) nicht und das ist das sofortige Löschen auf dem Server, also noch bevor die E-

Ich werde Screenshots anfertigen, damit auch ein Laie anhand von Bildern Schritt für Schritt sehen kann, wie man z.B. unter Mozilla Thunderbird Filter effektiv anlegt.

Aber auch Hinweise, Screenshots von Bitdefender Total Security 2022, mit dem ich mich aktuell vor Viren und anderer Schadsoftware aber auch effektiv vor Spammails schütze.

Bitdefender kann aber nur komplette E-

Einen Betreff-

Derzeit teste ich das Programm SuperSpamKiller Pro, welches vom selben Hersteller ist, wie mein Programm SuperMailer. Der Hersteller Mirko Boer hat mich mit SuperMailer bereits vor Jahren überzeugt. Die Software wird zu einen fairen Preis angeboten, permanent weiter entwickelt, ist sehr umfangreich und lässt sich auf die eigenen Bedürfnisse anpassen. Ein weiterer Pluspunkt ist, die Software wird direkt in Deutschland entwickelt und vertrieben. Bei Problemen steht der Entwickler dem User zur Verfügung und arbeitet zügig an Updates, die bekannte Probleme der Software beheben sollen.

Eine Whitelist, ist eine Liste mit sämtlichen Maildressen, von denen Sie Mails erhalten wollen, wie z.B. Mails von ihrem Ehepartner, der Mutter, Verwandten, Freunde, etc.

Hingegen ist eine Blacklist, genau das umgekehrte von einer Whitelist. Hier sind ausschließlich nur solche Mailadressen und Domains aufgelistet, die eindeutig und mehrfach als unerwünschter AbsenderIN von Mails in Erscheinung trat. Manchmal ist es am sinnvollsten eine ganze Domain auf diese Liste zu setzen, anstatt in mühsamer Arbeit jede einzelne Mailadresse einzufügen. Oftmals klingen diese Mailadressen sehr ähnlich und man hat einen Buchstaben, ein Zeichen nur geändert.

Sie erinnern sich, ein Spammer kann z.B. 1.000 unterschiedliche Mails pro Domain haben und unzählige Subdomains anlegen?

So erhalten Sie dann Mails z.B. Von:

abcdefg123456@spammer.com

acdefgh123456@spammer.com (der Buchstabe „b“ fehlt, dafür ist „h“ angegeben)

abdefgh123456@spammer.com (der Buchstabe „c“ fehlt, dafür ist „h“ angegeben)

abcdefg124456@spammer.com (die Zahl/Ziffer „3“ wurde durch „4“ ersetzt)

usw.

Da ist dann sehr viel leichter und einfacher, wenn man gleich die ganze Domain sperrt und künftig von weiteren, geänderten Mailadressen unter dieser Domain verschont bleibt.

Das heisst, man listet als Domain in dem oben genannten Fall nur noch

@spammer.com

spammer.com

*@spammer.com

*spammer.com

* = Wildcard und dient dazu, dass alles was an Stelle von * steht, in Kombination mit der unerwünschten Domain, entweder nicht mehr zu Ihnen durchgestellt wird, also auf dem Server bereits gelöscht wird oder je nach Konfiguration z.B. nur als SPAM gekennzeichnet wird.

Setzen Sie niemals eine Domain auf die Blacklist, von der Sie selbst eine Mail besitzen!

Wenn Sie vom Mailanbieter Google eine Mail mit der Endung „gmail.com“ haben, sollten Sie niemals die Top-

Man kann auch vordefinierten Filtern Vertrauen, ich persönlich möchte aber bekannte Spammer, direkt ausschließen. Als Zusatz ist das ganz klar eine Option, man muss aber immer bedenken, dass solch ein Filter auch mal eine erwünschte Mail löschen können.

E-

Das System wird von vielen Programmen zur Spamerkennung genutzt und ist beispielsweise in den E-

Statistische Gegenmaßnahmen basieren auf Wahrscheinlichkeitsmethoden, abgeleitet aus dem Satz von Bayes. Bayessche Filter sind oft „lernend“ (auch „selbstlernend“) organisiert und setzen auf Worthäufigkeiten in bereits vom Benutzer erhaltenen und klassifizierten E-

Ein bayesscher Filter wird durch seinen Benutzer trainiert, indem dieser seine E-

Der Filter erreicht bereits nach kurzem Training mit wenigen E-

Die Versender von Spam ergreifen Gegenmaßnahmen gegen Bayes-

Eine Besonderheit in nicht englischsprachigen Ländern entsteht durch den Umstand, dass Spam überwiegend in englischer Sprache verfasst wird. Die Trefferwahrscheinlichkeit eines bayesschen Filters dürfte daher in diesen Ländern höher liegen, aber auch die Gefahr, dass eine erwünschte englischsprachige Mail fälschlicherweise als Spam markiert wird.

Das Filtern auf statistischen Grundlagen ist eine Text-

Quelle: https://de.wikipedia.org/wiki/Bayesscher_Spamfilter

Worauf Sie noch achten sollten!

Spammer nutzen viele Verschleierungstaktiken um ihre Mails echt aussehen zu lassen.

Wussten Sie, dass das kleine l (L) aussieht wie ein großes I (i) wenn man die richtige Schriftart verwendet. Aber auch die Zahl 0 wird oft mit dem Buchstaben O verwechselt.

Hier ein paar Beispiele:

Schriftart Verdana:

abcdefghijklmnopqrstuvwxyzäöüß

ABCDEFGHIJKLMNOPQRSTUVWXYZÄÖÜ

1234567890

^°!“§$%&/()=?`²³{[]}\*+~#’<>

|,;.:-

Bei der Schriftart Verdana ist kaum eine Verwechslungsgefahr gegeben, mit Ausnahme des kleinen l (L) und des senkrechten Striches | (mit ALT GR & <-

l |

Schriftart Arial:

abcdefghijklmnopqrstuvwxyzäöüß

ABCDEFGHIJKLMNOPQRSTUVWXYZÄÖÜ

1234567890

^°!“§$%&/()=?`²³{[]}\*+~#’< >|,;.:-

Bei der Schriftart Arial werden oft das kleine l (L), das große I (i) und senkrechter Strich | verwechselt, da sie sich alle sehr ähneln. Der senkrechte Strich ist aber beim genauen betrachten höher als das kleine l (L) oder das große I (i).

l I |

Schriftart Times New Roman:

abcdefghijklmnopqrstuvwxyzäöüß

ABCDEFGHIJKLMNOPQRSTUVWXYZÄÖÜ

1234567890

^°!“§$%&/()=?`²³{[]}\*+~#’< >|,;.:-

Bei Times New Roman ist die Zahl 1 und das kleine l (L) welche sehr oft verwechselt werden, da sie sich sehr ähneln.

1 (Zahl) l (Buchstabe)

Was ist Spam?

Als Spam oder Junk (englisch für „Müll“) werden unerwünschte, in der Regel auf elektronischem Weg übertragene massenhafte Nachrichten (Informationen) bezeichnet, die dem Empfänger unverlangt zugestellt werden, ihn oft belästigen und auch häufig werbenden Inhalt enthalten. Dieser Vorgang wird Spamming oder Spammen genannt, der Verursacher Spammer.

Auswirkungen

Spam verursacht im System der weltweiten Kommunikation erheblichen Schaden. Dieser ist vor allem auf die zusätzliche Datenmenge und den Aufwand der damit verbundenen Bearbeitung zurückzuführen.

- Das Aussortieren und Lesen von Spam kostet Arbeitszeit.

- Spamfilter müssen beschafft und gewartet werden.

- Da Unternehmen und Internetdienstanbieter ihre Leitungen typischerweise nicht nach Zeit, sondern nach übertragener Datenmenge abrechnen, entstehen Kosten für jedes Byte Spam, das übertragen wird.

- Die Bearbeitung der Mails kann zu einem Ausfall oder zu einer Verlangsamung des erwünschten Mailverkehrs führen. Die Kompensation der Belastung erzeugt wiederum Kosten für neue leistungsfähigere Hardware.

- Unverlangte E-

Mails können Schadprogramme enthalten oder Betrugsversuche einleiten. - Bei Fax-

Spam können Kosten durch den Verbrauch von Papier und Tinte beziehungsweise Toner entstehen.

Durch Spam entsteht allein in den Vereinigten Staaten pro Jahr ein Schaden von 22 Milliarden US-

Arten von Spam:

E-

1. Unverlangte Massen-

An erster Stelle ist wegen des großen Umfangs und des daraus resultierenden Bekanntheitsgrades die Unverlangte Massen-

Durch die Fülle der Varianten haben sich für einige besonders häufige Typen eigene Begriffe herausgebildet, wie Scam, Phishing, Joe-

2. Unverlangte kommerzielle E-

Die unverlangte kommerzielle E-

Kollateraler Spam, Backscatter

Als kollateraler Spam oder Backscatter werden E-

Kollateraler Spam entsteht im Wesentlichen auf zwei Wegen:

- Wenn E-

Mails mit gefälschter Absender- Adresse (der Adresse des unbeteiligten Dritten) verschickt werden, das empfangende E- Mail- System diese E- Mail zunächst annimmt und daraufhin eine Unzustellbarkeitsnachricht, eine Abwesenheitsnachricht oder ähnliches an den vermeintlichen Absender schickt. - Kollateraler Spam wird auch von Empfängern erzeugt, die in Verkennung der Lage den vermeintlichen Absender einer Spam-

Mail oder eines Virus mit Beschwerde- E- Mails oder E- Mail- Bomben eindecken.

Technische Voraussetzungen für E-

Um unerwünschte E-

In der Vergangenheit wurden häufig offene Mail-

Gegenmaßnahmen:

Allgemeine Maßnahmen

1. Autorisierung

Damit der Benutzer nicht von unerwünschten Personen belästigt wird, bieten die meisten Instant Messenger die Möglichkeit, nur Nachrichten von genehmigten Personen zuzustellen. Auch Chaträume können so eingestellt werden, dass nur Mitglieder sich unterhalten dürfen.

2. Rückverfolgbarkeit

Da das Versenden unerwünschter Werbung in den meisten Ländern wie auch in Deutschland illegal ist, kann der Versender verklagt werden, wenn er rückverfolgbar ist. So lässt sich über die IP-

Maßnahmen gegen E-

Generell können an jeder Instanz, die Spam erzeugt oder transportiert, Maßnahmen ergriffen werden, die das Spam-

Verhindern, dass die eigene E-

Wegwerf-

Ist zur Anmeldung bei einem Dienst die Angabe einer E-

Verschleierung der E-

Da die meisten E-

Dazu werden die Adressen so verändert, dass sie nur von Menschen, nicht aber von Maschinen verstanden werden. Beispielsweise wird statt Paul@example.org die Adresse PaulXYZ@example.org (entferne XYZ) angegeben. Einfache Robot-

Fälschungen im Domainteil einer E-

Häufig wird auch einfach eine Mitarbeiterliste geführt und oben auf der Seite ein Hinweis angebracht: die E-

Die häufig empfohlene Unicode-

Problematisch bei diesen Maßnahmen ist, dass viele Benutzer Mailprogramme verwenden, die ein einfaches Löschen von XYZ aus der Mailadresse nicht zulassen. Im Header von Usenet-

Zudem wird berechtigt die Ansicht vertreten, das Verfälschen von E-

Häufig wird auch eine Verschlüsselung mittels JavaScript vorgeschlagen. Um dies zu umgehen, muss der Harvester einen JavaScript-

<a href="javascript:location='mailto:'+'info'+ /* Kommentar */ '@ex' + 'ample.org'">E-

Eine mit modernen Browsern wesentlich einfachere Verschlüsselung zumindest in Webseiten kann über CSS erfolgen, zum Beispiel in der Form:

mailname<span style="display:none;">-

</span>@<span style="display:inline;">example.com</span>

Die erzeugte Darstellung ist auch für Menschen ohne Browser mit CSS leicht lesbar, während Adresssammler bisher aus Effizienzgründen auf die Auswertung von CSS verzichten und daher nicht die korrekte Adresse herausfiltern.

Des Weiteren ist es möglich, die Mailadresse graphisch, zum Beispiel in Form eines Bildes zu speichern. Auch hier ist sie für die meisten Menschen lesbar, automatische Sammler dagegen lesen – bislang – noch keine Adressen aus Schrift in Bildern. Zu beachten ist dabei, dass Screenreader, wie sie zum Beispiel von Sehbehinderten verwendet werden, so dargestellte Adressen nicht lesen können (siehe dazu auch: Barrierefreies Internet).

Es gibt noch weitere Möglichkeiten, die teilweise größere Sicherheit oder Flexibilität als obige Lösungen bieten, sich jedoch aufgrund der technischen Voraussetzungen nur in Einzelfällen anwenden lassen. Beispiel: Hat man administrativen Zugriff auf den Mailserver und ist die Webseite dynamisch generierbar, kann man beim Aufruf der Website eine zufällige, nicht vorhersagbare E-

Zugangskontrolle

Eine hohe Sicherheit bieten sogenannte Captchas, mittels derer Menschen von Maschinen unterschieden werden sollen. So wird vorgeschlagen, die E-

Google bot mit Mailhide einen per reCAPTCHA geschützten Dienst zum Schützen der Mailadresse an. Zu einer zu schützenden Mailadresse wurde HTML-

Als Alternative zu Captchas bieten sich unter anderem Honeypots und Zeitmessungen an, um Spam zu bekämpfen und trotzdem barrierefreie Angebote zu betreiben.

Im Usenet und auf Mailinglisten kann auch im From-

Auf Webseiten stellen Kontaktformulare (CGI oder PHP) eine Alternative zur Angabe der E-

Nutzung von BCC

Um E-

Allerdings hat diese Methode auch Nachteile. Einige Spamfilter bewerten Mails, die den Empfänger per BCC erreichen, negativ, das heißt, sie sehen den Versand via Blind Carbon Copy als ein mögliches Kriterium für Spam. Wer regelmäßig Mails an einen großen Empfängerkreis schickt, sollte daher die Einrichtung einer Mailingliste erwägen.

Maßnahmen für Betreiber von Mailservern

Kann der einzelne Benutzer nur verhindern, dass er selbst UBE erhält, bietet sich für Administratoren von Mailservern die Möglichkeit, die Verbreitung von UBE einzuschränken. Dies beginnt bei der richtigen Konfiguration des Mailservers, der es nur autorisierten Benutzern gestatten sollte, E-

Auf der Gegenseite kann der Mailserver den Empfang von E-

Eine breite Unterstützung von SMTP-

Sogenannte Teergruben können das Abliefern von UBE nicht verhindern, bieten aber eine Gegenmaßnahme gegen den Versandmechanismus der Täter, indem sie mit äußerst langsamen Reaktionen eine UBE-

Bei automatischen White/Blacklist-

Es gibt noch weitere Registrierungsmöglichkeiten im W/B-

- Die Absenderadresse einer UBE wird im günstigsten Fall mit einer ungültigen Adresse, im Normalfall mit der Adresse eines Unbeteiligten versehen. Im Falle einer ungültigen Adresse führt der Versuch der Zustellung der Challenge-

Mail zu einem Bounce, damit also zu einer Ressourcenverschwendung. Ist die Adresse gültig, so wird dieser vom Challenge- Response- System belästigt, womit der Benutzer des Systems technisch selbst zum Täter wird (kollateraler Spam). - Versendet der Benutzer eines Challenge-

Response- Systems selbst eine Mail an ein Challenge- Response- System (z. B. eine Mailingliste mit Confirmed Opt- in), kommt es zu dem Effekt, dass beide Systeme jeweils auf die Antwort des anderen Systems warten (die Mailliste auf die explizite Bestätigung, dass die E- Mail- Adresse in die Liste aufgenommen werden soll, das System des Benutzers, dass sich die Mailliste als regulärer Benutzer authentifiziert). Die Aufnahme eines solchen Benutzers erfolgt dann meist durch manuelles Bearbeiten des Maillistenbetreibers, was für diese einen entsprechenden Mehraufwand bei der Administration zur Folge hat. - Ein Benutzer eines CR-

Systems, der an einer Mailliste teilnimmt, verursacht im Allgemeinen eine Vielzahl von Challenge- Mails, da die Absenderadresse bei Mails an die Mailliste im Allgemeinen nicht verändert wird. Dies hat zur Folge, dass sich jeder Maillistenbeteiligte bei jedem einzelnen Benutzer eines solchen Systems authentifizieren muss, damit dieser die jeweilige Mail von der Mailliste erhalten kann. Da dies ab einer gewissen Anzahl von Benutzern von CR- Systemen innerhalb einer Mailliste die Akzeptanzschwelle vieler Benutzer überschreitet, führt dies meist dazu, dass sich die Benutzer solcher Systeme früher oder später aus den Diskussionen ausschließen.

Schwarze und graue Listen

(RBL und Greylisting)

RBL-

Graue Listen nutzen die Tatsache aus, dass Spamschleudern häufig das Mailprotokoll nicht korrekt einhalten. Wenn eine Mail eingeht, wird die Annahme zunächst mit einer vorgetäuschten Fehlermeldung verweigert und die Absenderadresse kommt vorübergehend auf eine graue Liste. Wenn der Absender nach einer bestimmten Zeit die Sendung wiederholt, gilt er als konform und wird von der grauen Liste entfernt; anderenfalls wird er ignoriert. Auf Wunsch kann ein einmal als konform erkannter Absender in eine weiße Liste eingetragen werden und wird in Zukunft direkt akzeptiert. Es kann allerdings auch passieren, dass seriöse Absender bei diesem Verfahren durchfallen, wenn deren Mailserver falsch konfiguriert sind.

Spamfilter

Inzwischen gibt es eine Vielzahl verschiedener Spamfilter-

Allerdings leiden die Filter unter ihren Fehlerraten: So werden häufig Spam-

Lediglich gut konfigurierte Spamfilter, die individuell auf den Benutzer oder eine Benutzergruppe zugeschnitten sind, haben hohe Erfolgsquoten. In solchen Fällen lassen sich false positives fast vollständig ausschließen und false negatives auf 10 % bis unter 1 % drücken. Allerdings ist der Einmalaufwand dafür hoch und erfordert eine gewisse Erfahrung. Zudem muss der Filter ständig durch immer neue und verbesserte Methoden an die immer neuen Methoden der Spammer angepasst werden.

Filter haben das Manko, dass durch die besprochenen Fehlerraten (die immer vorhanden sind) der Benutzer die E-

Rechtlich ist das Filtern unter bestimmten Umständen kritisch: Filtert der Provider oder Arbeitgeber ohne Einwilligung des Empfängers, ist dies nach verbreiteter Rechtsprechung ein Straftatbestand (siehe dazu unten die rechtswissenschaftliche Literatur). Dieses Problem lässt sich in gewissen Grenzen umgehen, indem als Spam erkannte E-

Beschwerden/Rechtsweg

Wenn die direkte Beschwerde beim Spammer nichts bewirkt, so kann man sich beim Provider des Spammers beschweren. Sollte auch danach die gewünschte Wirkung ausbleiben, bleibt nur der Rechtsweg: Durch die entstehenden Verfahrenskosten und zu zahlenden Ordnungsgelder kann der Versand von Spam möglicherweise langfristig teuer werden. Allerdings verursacht dieser Weg bei manueller Bekämpfung sehr viel Arbeit.

Weniger Arbeit hat man, wenn man die Beschwerden so gut es geht automatisiert, um möglichst viele pro Tag zu bearbeiten. Kritiker (halb-

Die sinnvollere Alternative kann daher eine von Hand geschriebene Beschwerde sein, die sich auf mehrere zeitnah empfangene Spamsendungen aus gleicher Quelle bezieht.

Zu analysieren ist der Header der E-

Das Format, mit dem die einzelnen Whois-

Die meisten Provider haben eine eigene Beschwerde-

Möglichkeiten zur Automatisierung dieses Ermittlungs-

Internet-

Seit dem 1. Januar 2007 nimmt die Internet-

Bis zum 31. Dezember 2006 hatte sich der Verbraucherzentrale Bundesverband e. V. (im Folgenden VZBV abgekürzt) in einem Versuchsprojekt um die Verfolgung und Ahndung unerwünschter E-

Die Sache zeigte Wirkung. Besonders Spammer aus Deutschland und dem Rechtsgebiet der EU konnten sich nicht mehr in der scheinbaren Anonymität des WWW verstecken. Doch auch international wurde der VZBV dank mehreren Kooperationen tätig. Der Vorteil gegenüber Spam-

eBay/PayPal

Auch eBay oder PayPal verfolgen – natürlich primär im eigenen Interesse – Spam-

Mimikry

Neben technischen Möglichkeiten gibt es noch weitere Methoden, den Täter an der Ausführung seiner Geschäfte zu hindern. So können Empfänger von UCE z. B. zum Schein mit falschen persönlichen Daten auf die angebotenen Geschäfte eingehen. Dies bewirkt beim Händler, dem der Täter zuarbeitet, eine Flut von Fehlern bei Bestellungen von Kunden, die vom Täter angeworben wurden. Das führt möglicherweise sogar zur Beendigung des Geschäftsverhältnisses. Dieses Vorgehen lässt sich automatisieren (beispielsweise mit Proxys), ist rechtlich aber höchst fraglich. Absendern von Phishing-

Absender von Nigeria-

SpamMatters

Australien hat eine sehr komfortable und effektive Methode zur Bekämpfung entwickelt. Den Australiern wird das kostenlose Programm SpamMatters zur Verfügung gestellt, welches die vom Benutzer als Spam gekennzeichneten E-

RECHTSLAGE

Rechtslage in Deutschland

Eine Haftungsfrage für den Versand von E-

Aus unerwünschter E-

Wettbewerbsrecht

Nach ständiger Rechtsprechung der Instanzgerichte und mittlerweile auch des BGH (BGH, Urteil vom 11. März 2004, AZ: I ZR 81/01) zum alten Gesetz gegen den unlauteren Wettbewerb (UWG) ist eine Zusendung von unerwünschten Werbe-

Demzufolge ist es dem Empfänger nicht zuzumuten, Werbung zu tolerieren, in deren Empfang er nicht eingewilligt hat, wenn dadurch auf Seiten des Empfängers Kosten und/oder eine sonstige Störung entstehen.

Das neue UWG (seit 2004) regelt unmissverständlich die Ansprüche, die an E-

Haftungsrecht

Weniger umfassend, dafür individuell schützend und ohne Wettbewerber-

Für Privatanwender wird dann auf das allgemeine Persönlichkeitsrecht, das sich aus dem Grundgesetz herleitet, rekurriert, der geschäftliche Anwender sieht einen ebenfalls grundrechtlich geschützten Eingriff in das Recht am eingerichteten und ausgeübten Gewerbebetrieb. Beides sind sonstige Rechte im Sinne des § 823 Abs. 1 BGB.

Strafrecht

Vermehrt wird in letzter Zeit auch diskutiert, den Absender von unerwünschter Werbe-

Das seit 1. März 2007 in Kraft getretene Telemediengesetz verbietet in § 6 Abs. 2 das Verschleiern oder Verheimlichen des Absenders und des kommerziellen Charakters der Nachricht. Der Verstoß gegen das Verbot wird als Ordnungswidrigkeit mit einem Bußgeld geahndet.

Anti-

Der Deutsche Bundestag hatte am 17. Februar 2005 in erster Lesung den Entwurf eines Anti-

„Werden kommerzielle Kommunikationen per elektronischer Post (E-

Ein Verstoß gegen diese Regelung soll als Ordnungswidrigkeit mit einer Geldbuße bis zu 50.000 Euro geahndet werden. Die Regelung würde allerdings nur die Irreführung über Absender und Inhalt der Mail verbieten, nicht aber das unverlangte Zusenden von Werbe-

Das Gesetz wurde in der 15. Legislaturperiode des Deutschen Bundestages nicht mehr verabschiedet und konnte in der 16. Legislaturperiode als eigenständiges Gesetz nicht in Kraft treten. Stattdessen wurde eine ähnliche Regelung im neuen Telemediengesetz als § 6 Abs. 2 eingeführt, vgl. den vorangehenden Abschnitt Strafrecht.

Das Gesetz gegen den unlauteren Wettbewerb schützt Verbraucher seit 2004 aber auch unabhängig umfassend vor Belästigung durch unerwünschte Werbung. und wird in Ratgebern zum rechtskonformen E-

Aktuelles und Ausblick

Im Kampf um/gegen UBE wird von beiden Seiten ein immer größer werdender Aufwand getrieben. Das UBE-

Im November 2008 wurde der kalifornische Webhosting-

Verstärkter Aufwand für Gegenmaßnahmen – auf beiden Seiten

Im Folgenden werden die bekanntesten Maßnahmen gegen UBE und die daraus erfolgten Reaktionen der Spammer gegen neue Filter-

Die Überprüfung der Gültigkeit von Absenderadressen führte zur Verwendung gültiger Adressen. Dies hatte den Effekt, dass Unschuldige mit Tausenden bis zu Millionen von Bounces überschüttet wurden.

Die Einführung von Filtern, die Mails auf bestimmte Begriffe überprüften, führte zu Mails, die absichtliche Schreibfehler enthielten (beispielsweise V1a9ra statt Viagra) oder durch ungültiges HTML (das von HTML-

Den immer besser werdenden Textfiltern gegen Spam wird dadurch entkommen, dass Werbe-

Das Sperren bekannter offener Relays und bekannter UBE-

Das Einführen von zentralen Listen, die Informationen über offene Relays und Anderes verbreiteten und immer öfter von Mailbetreibern genutzt werden, führte zu DoS-

Es wird vermutet, dass das 2003 vermehrte Aufkommen von Würmern auf die Verbreitung und Durchsetzung von statistischen Analysetools (z. B. Bayes-

Einige Provider gehen dazu über, den Port 25 zu überwachen oder ganz zu sperren, um eventuell vorhandenen Viren die Möglichkeit zu nehmen, auf diesem Port E-

NEUE LÖSUNGSANSÄTZE

Ablösung von SMTP durch neue

Mail-

Die Verwendung neuer Übertragungsmethoden von Mail, die eine Authentifizierung der beteiligten Mailserver erlauben, sollen das bisherige System (SMTP) ablösen.

Erstellt wird ein neuer Standard von Seiten der IETF, gleichzeitig arbeiten große Mailanbieter an eigenen Lösungen. Das Sender Policy Framework (SPF) ist ein Konzept, das das Fälschen von E-

Ein weiterer Ansatz ist die Einführung von virtuellen Briefmarken, den beispielsweise Hashcash verfolgt. Dabei muss der Versender pro abgeschickter E-

Quelle: https://de.wikipedia.org/wiki/Spam

WISSSENSWERTES